Kalitni o'rash - Key Wrap

Kalitni o'rash inshootlar sinfidir nosimmetrik shifrlash uchun mo'ljallangan algoritmlar kapsulaga soling (shifrlash) kriptografik kalit material.[1] Key Wrap algoritmlari ishonchsiz saqlash joyidagi kalitlarni himoya qilish yoki ishonchsiz aloqa tarmoqlari orqali kalitlarni uzatish kabi dasturlarga mo'ljallangan. Qurilmalar odatda standart ibtidoiylardan qurilgan blok shifrlari va kriptografik xash funktsiyalari.

Key Wrap-ning shakli sifatida ko'rib chiqilishi mumkin kalitlarni kapsulalash algoritm, garchi uni keng tarqalgan narsa bilan aralashtirib yubormaslik kerak assimetrik (ochiq kalit) kalitlarni kapsulalash algoritmlari (masalan, PSEC-KEM ). Shu kabi dasturda Key Wrap algoritmlaridan foydalanish mumkin: sessiya kalitini uzoq muddatli shifrlash kaliti ostida shifrlash orqali xavfsiz tashish.

Fon

1990-yillarning oxirida Milliy standartlar va texnologiyalar instituti (NIST) "Key Wrap" muammosini qo'ydi: xavfsiz va samarali shifrga asoslangan kalitlarni shifrlash algoritmlarini ishlab chiqish. Olingan algoritmlar NIST tomonidan rasmiy ravishda baholanadi va oxir-oqibat NIST tomonidan sertifikatlangan kriptografik modullarda foydalanish uchun tasdiqlanadi. NIST olingan algoritmning xavfsizlik maqsadlarini aniq belgilamadi va algoritm ishlab chiquvchilariga yanada takomillashtirishni topshirdi. Olingan algoritmlarga asoslanib, dizayn talablari (1) maxfiylik, (2) yaxlitlikni himoya qilish (autentifikatsiya), (3) samaradorlik, (4) standart (tasdiqlangan) asosiy ibtidoiylardan foydalanish kabi ko'rinadi (masalan) Kengaytirilgan shifrlash standarti (AES) va xavfsiz xash algoritmi (SHA-1 ) va (5) qo'shimcha holatlarni ko'rib chiqish (masalan, operator xatolariga chidamlilik, past sifatli tasodifiy raqamlar generatorlari). Maqsadlar (3) va (5) juda muhimdir, chunki ko'pchilik keng tarqalgan tasdiqlangan shifrlash algoritmlari (masalan, AES-CCM) allaqachon qolgan maqsadlarni bajarish uchun etarli.

Bir nechta qurilish taklif qilingan. Bunga quyidagilar kiradi:

- AES tugmachasini o'rash xususiyati (2001 yil noyabr, RFC 3394 )

- WebCrypto nozik API tomonidan amalga oshiriladi.[2]

- Amerika standartlari qo'mitasi ANSX9.102 to'rtta algoritmni belgilaydigan:

- AESKW (ning bir varianti AES tugmachasini o'rash xususiyati)

- TDKW (AESKW ga o'xshash, qurilgan Uch karra DES o'rniga AES).

- AKW1 (TDES, CBC ning ikki bosqichi)

- AKW2 (TDES, CBC va keyin CBC-MAC)

Taklif etilgan algoritmlarning har birini formasi deb hisoblash mumkin tasdiqlangan shifrlash maxfiylikni ta'minlaydigan algoritm entropik kriptografik kalitlar kabi xabarlar. AES kalit o'rash spetsifikatsiyasi, AESKW, TDKW va AKW1 maxfiylikni saqlashga mo'ljallangan. moslashuvchan tanlangan shifrlangan matn hujumlari, AKW2 algoritmi faqat ma'lum matnli (yoki kuchsiz) hujumlar ostida xavfsiz bo'lishi uchun ishlab chiqilgan. (AKW2-ning belgilangan maqsadi eski algoritmlardan foydalanish maqsadga muvofiq bo'lmagan eski tizimlarda va hisoblashda cheklangan qurilmalarda foydalanish uchun mo'ljallangan.) AESKW, TDKW va AKW2, shuningdek, "matn sarlavhasi", ya'ni tegishli ma'lumotlar blokini tasdiqlash imkoniyatini beradi. shifrlanmagan.

Rogaway va Shrimpton ANSX9.102 algoritmlari dizaynini belgilangan xavfsizlik maqsadlariga nisbatan baholadi. Umumiy topilmalar orasida ular algoritmlar uchun aniq belgilangan dizayn maqsadlari yo'qligi va barcha konstruktsiyalar uchun xavfsizlik dalillari yo'qligini ta'kidladilar.

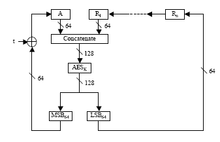

Ularning qog'ozlarida, Rogaway va Shrimpton o'zboshimchalik bilan mag'lubiyatni tasdiqlaydigan va shifrlaydigan va tasdiqlangan, lekin o'ralgan tugmachaga biriktirilishi mumkin bo'lgan qo'shimcha ma'lumotlarni shifrlamaydigan, kalitlarni o'rash uchun tasdiqlangan algoritmni taklif qildi (SIV - Sintetik Initsializatsiya Vektori rejimi). Bu yangi AES rejimi sifatida standartlashtirilgan RFC 5297.

Shuningdek qarang

Adabiyotlar

- ^ "Kalitlarni o'rash algoritmi". Olingan 26 may 2016.

- ^ "Veb-kriptografiya API". www.w3.org. Olingan 16 oktyabr 2019.

- P. Rogauey, T. Shrimpton. Qopqoqni o'rash muammosini xavfsizligi bilan davolash.

- NIST, AES tugmachasini o'rash xususiyati (2001 yil noyabr)

- NIST Maxsus nashr 800-38F, Blok shifrining ishlash tartibi bo'yicha tavsiyalar: kalitlarni o'rash usullari (2012 yil dekabr)

- Amerika standartlari qo'mitasi, asosiy o'rash algoritmlarini ko'rib chiqish uchun so'rov

- Dan Xarkins (2008 yil oktyabr). "RFC 5297: Kengaytirilgan Shifrlash Standartidan (AES) foydalangan holda Sintetik Initsializatsiya Vektori (SIV) tasdiqlangan shifrlash" ". IETF.